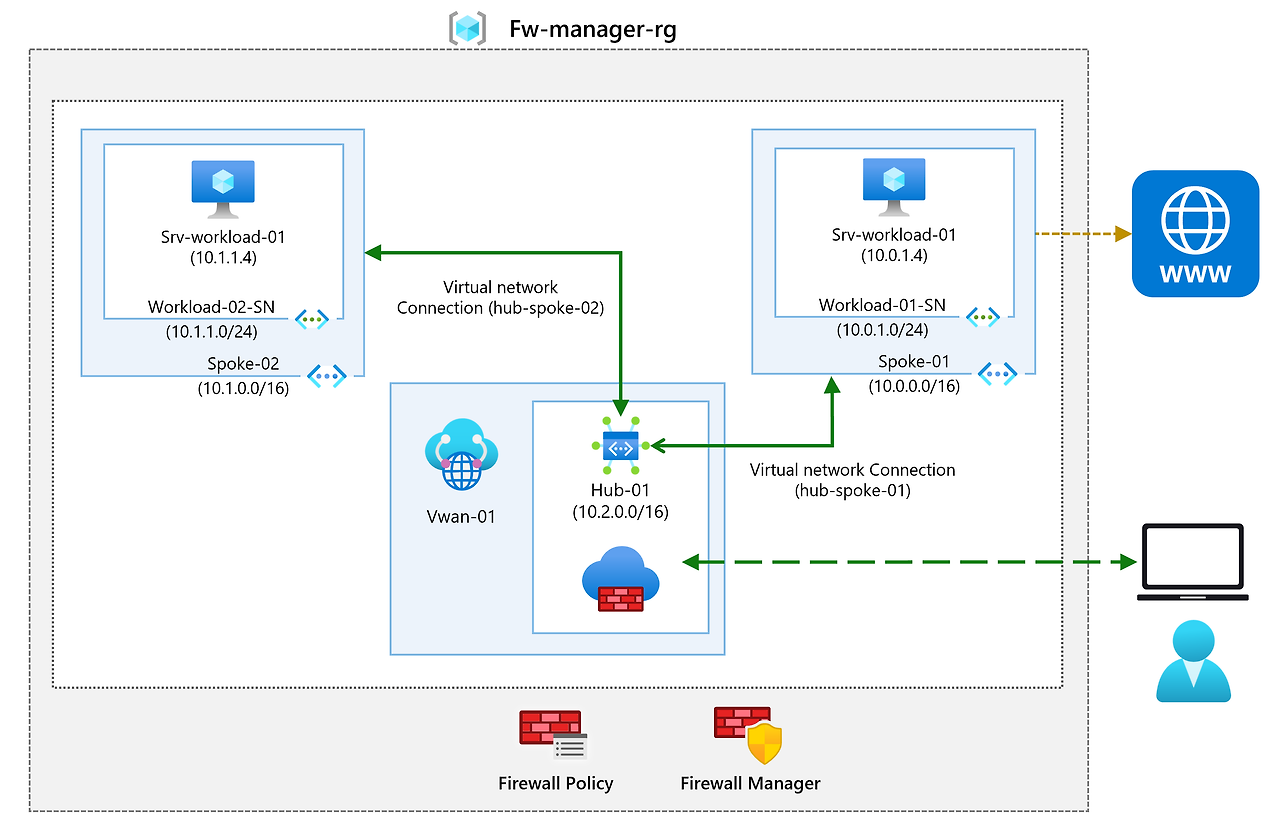

ㅁ 연습 시나리오

ㅁ 허브 및 스포크 아키텍처 만들기

- 작업 1: 2개의 스포크 가상 네트워크 및 서브넷 만들기

- 작업 2: 보안 가상 허브 만들기

- 작업 3: 허브 및 스포크 가상 네트워크 연결

- 작업 4: 서버 배포

- 작업 5: 방화벽 정책 만들기 및 허브 보안

- 작업 6: 방화벽 정책 연결

- 작업 7: 허브로 트래픽 라우팅

- 작업 8: 애플리케이션 규칙 테스트

- 작업 9: 네트워크 규칙 테스트

- 작업 10: 리소스 정리

ㅁ 작업 1: 2개의 스포크 가상 네트워크 및 서브넷 만들기

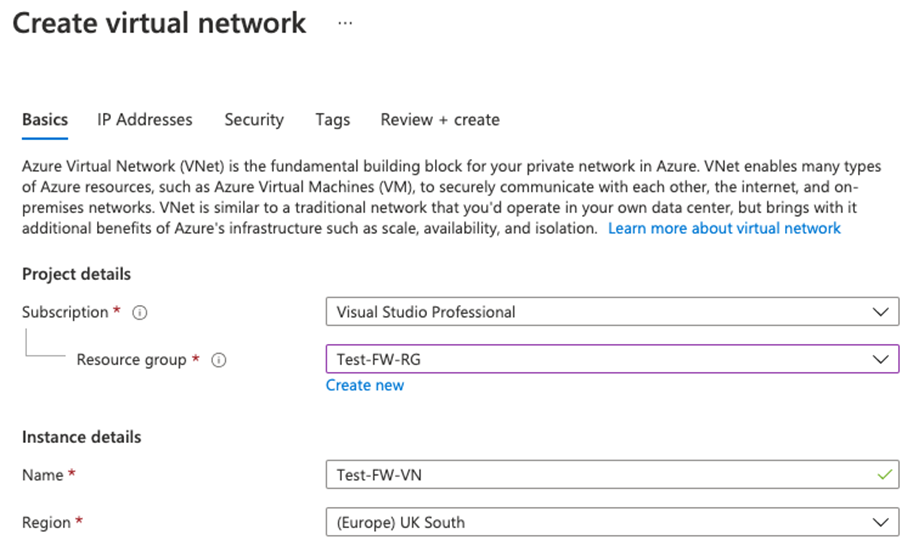

1. Azure Portal 홈페이지에서 검색 상자에 가상 네트워크를 입력한 다음, 가상 네트워크가 표시되면 선택합니다.

2. 만들기를 실행합니다.

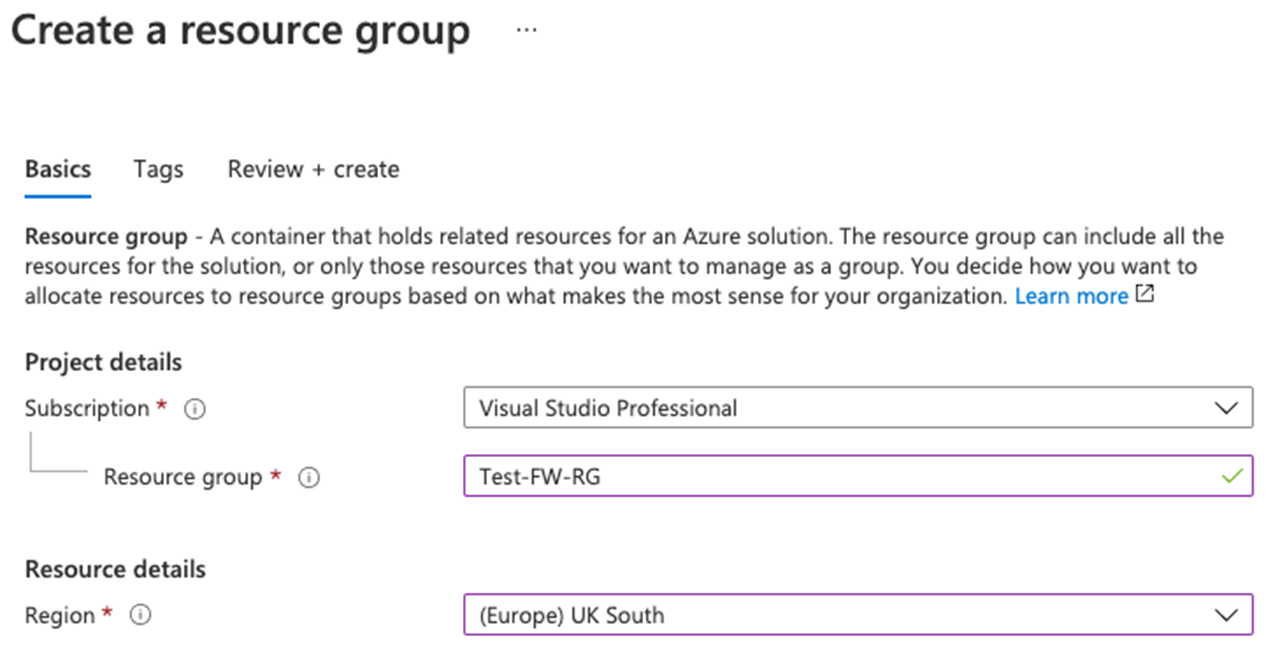

3. 리소스 그룹에서 새로 만들기를 선택하고, 이름으로 fw-manager-rg를 입력하고, 확인을 선택합니다.

4. 이름에 Spoke-01을 입력합니다.

5. 지역에서 지역을 선택합니다.

6. 다음: IP 주소를 선택합니다.

7. IPv4 주소 공간에 10.0.0.0/16을 입력합니다.

8. 여기에 나열된 다른 주소 공간(예: 10.1.0.0/16)을 삭제합니다.

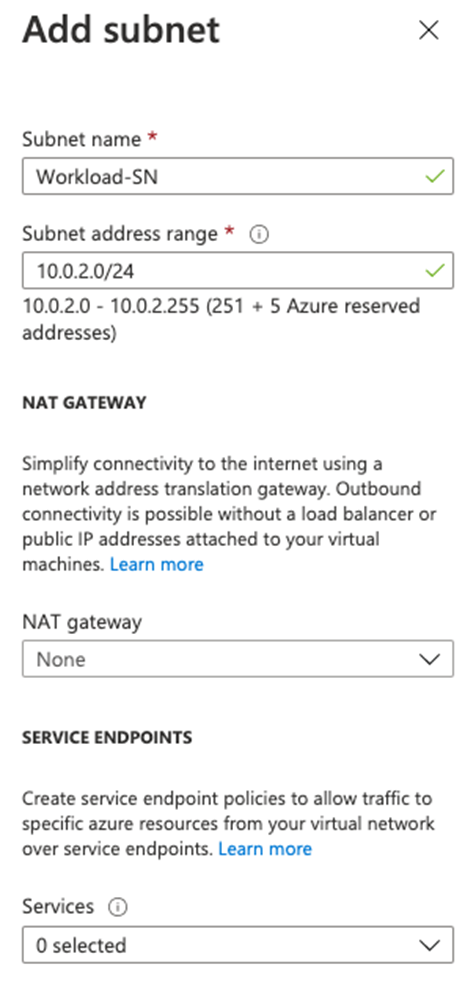

9. 서브넷 이름 아래에서 기본값이라는 단어를 선택합니다.

10. 서브넷 편집 대화 상자에서 이름을 Workload-01-SN으로 변경합니다.

11. 서브넷 주소 범위를 10.0.1.0/24로 변경합니다.

12. 저장을 선택합니다.

13. 검토 + 만들기를 선택합니다.

14. 만들기를 선택합니다.

위의 1~14단계를 반복하여 또 다른 유사한 가상 네트워크 및 서브넷을 만듭니다. 단, 다음 정보를 사용합니다.

- 리소스 그룹: fw-manager-rg(기존 그룹 선택)

- 이름: Spoke-02

- 주소 공간: 10.1.0.0/16 - (기타 나열된 주소 공간 모두 삭제)

- 서브넷 이름: Workload-02-SN

- 서브넷 주소 범위: 10.1.1.0/24

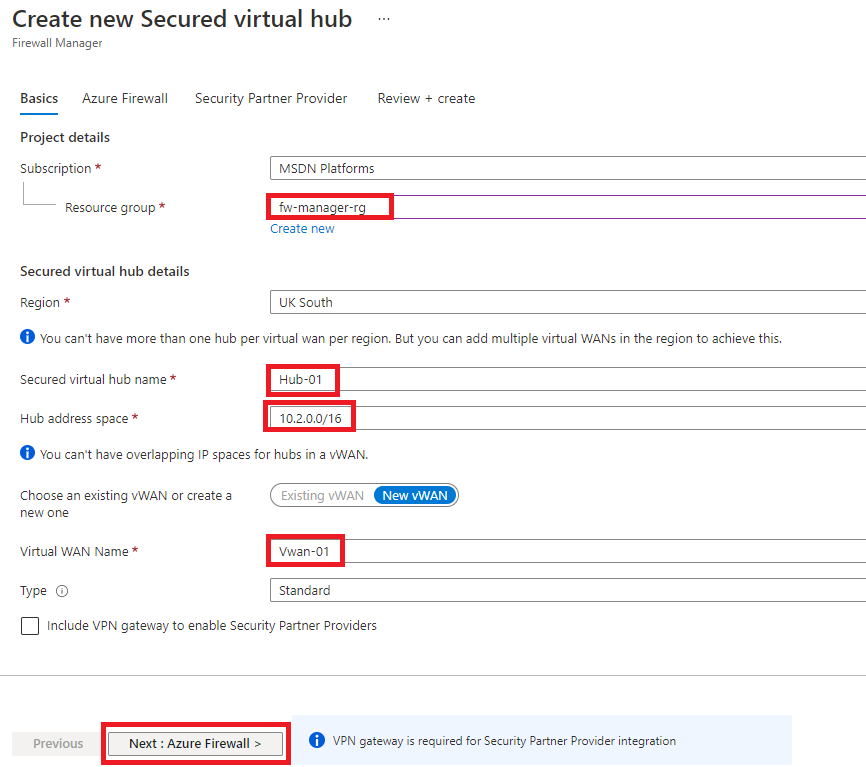

ㅁ 작업 2: 보안 가상 허브 만들기

1. Azure Portal 홈 페이지에서 모든 서비스를 선택합니다.

2. 검색 상자에 firewall manager를 입력하고 Firewall Manager가 표시되면 선택합니다.

3. Firewall Manager 페이지의 개요 페이지에서 보안 가상 허브 보기를 선택합니다.

4. 가상 허브 페이지에서 새 보안 가상 허브 만들기를 선택합니다.

5. 리소스 그룹에 대해 fw-manager-rg를 선택합니다.

6. 지역에서 지역을 선택합니다.

7. 보안 가상 허브 이름으로 Hub-01을 입력합니다.

8. 허브 주소 공간에 10.2.0.0/16을 입력합니다.

9. 새 vWAN을 선택합니다.

10. Virtual WAN 이름에 Vwan-01을 입력합니다.

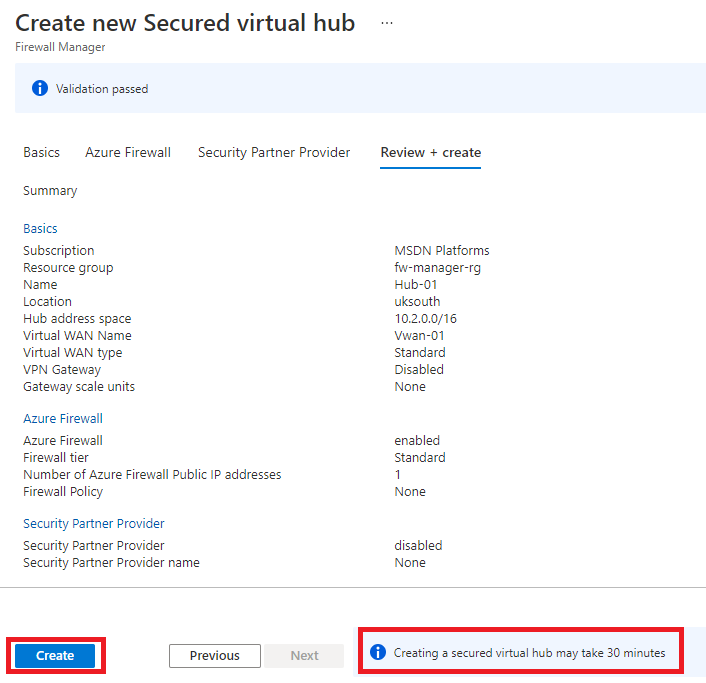

11. 다음: Azure Firewall을 선택합니다.

12. 다음: 보안 파트너 공급자를 선택합니다.

13. 완료되면 다음: 리뷰 + 만들기를 클릭합니다.

14. 만들기를 실행합니다.

15. 배포가 완료되면 Azure Portal 홈페이지에서 모든 서비스를 선택합니다.

16. 검색 상자에 firewall manager를 입력하고 Firewall Manager가 표시되면 선택합니다.

17. Firewall Manager 페이지에서 가상 허브를 선택합니다.

18. Hub-01을 선택합니다.

19. 공용 IP 구성을 선택합니다.

20. 나중에 사용할 공용 IP 주소(예: 51.143.226.18)를 적어 둡니다.

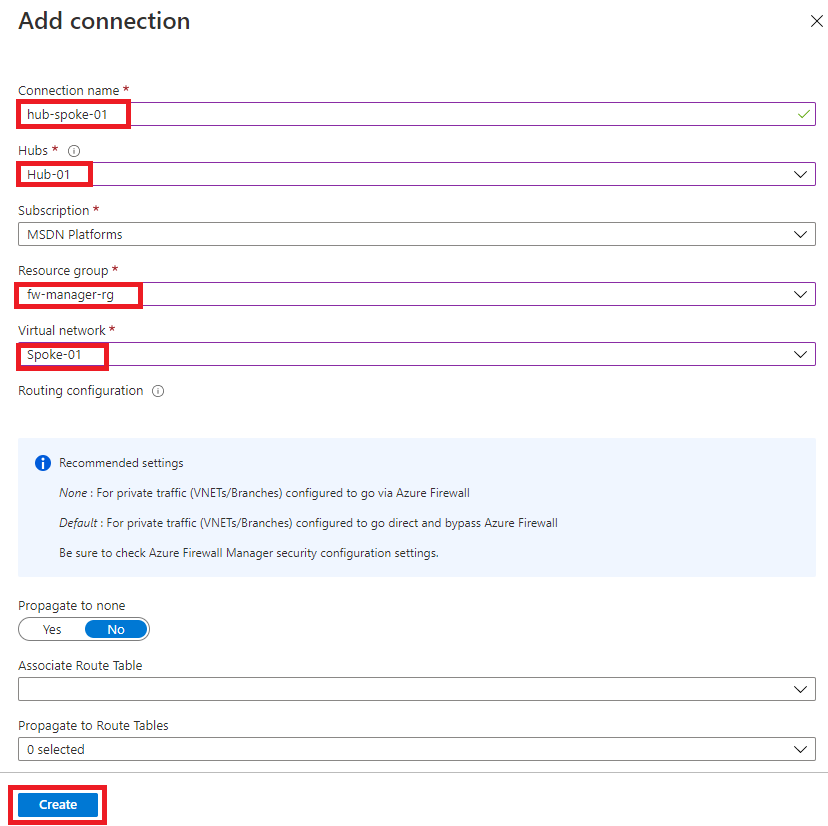

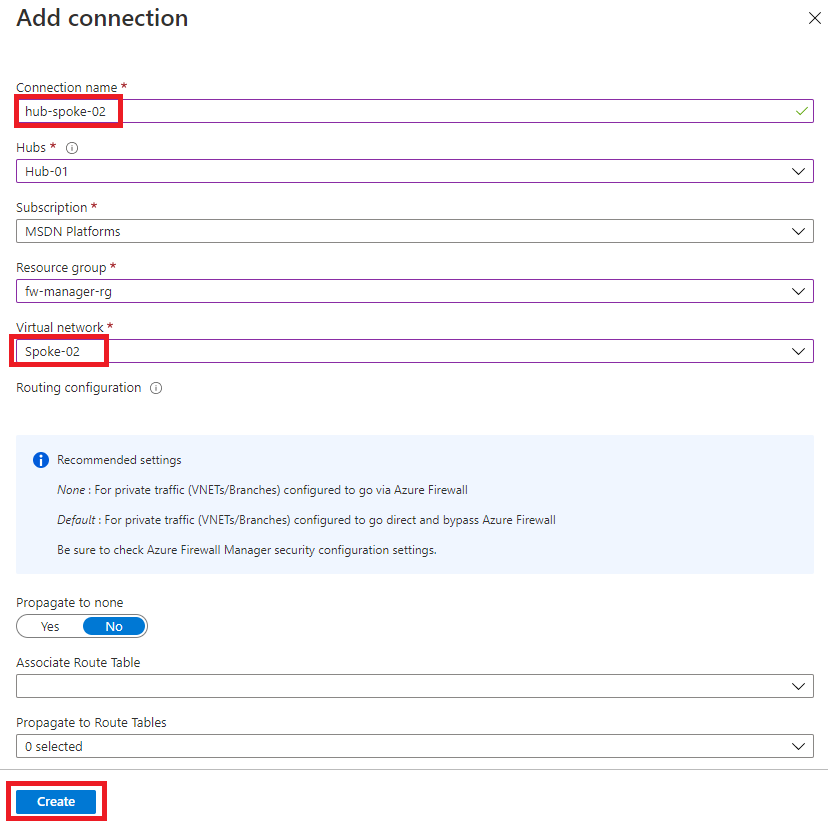

ㅁ 작업 3: 허브 및 스포크 가상 네트워크 연결

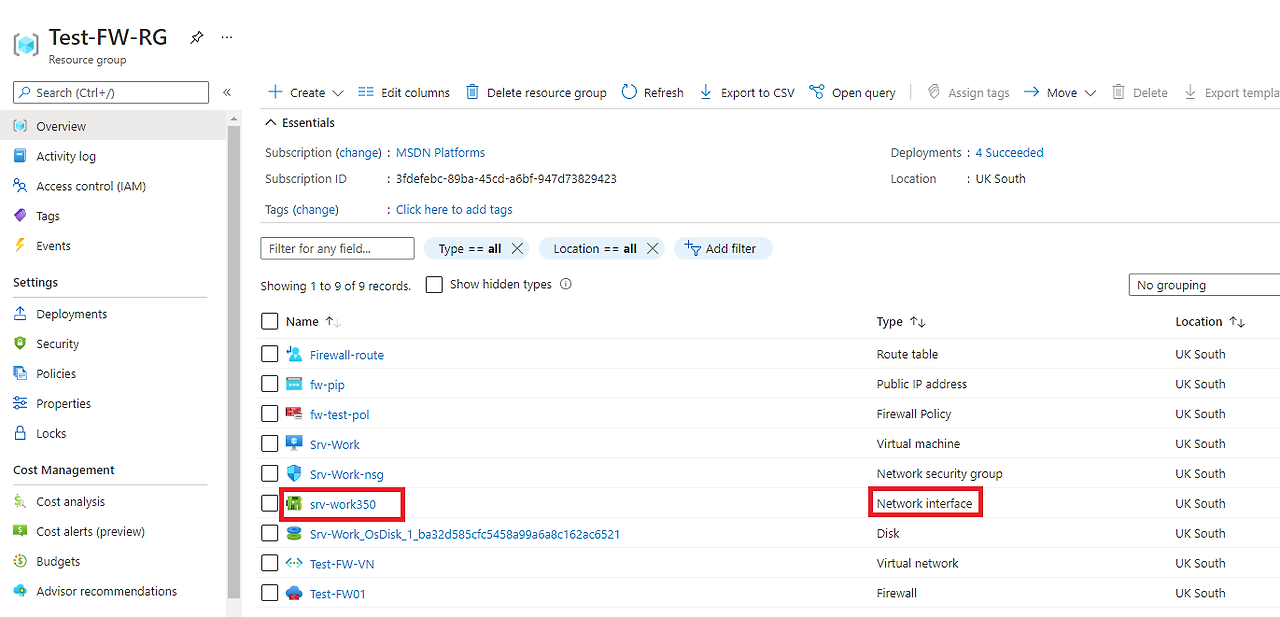

1. Azure Portal 홈페이지에서 리소스 그룹을 선택합니다.

2. fw-manager-rg 리소스 그룹을 선택한 다음, Vwan-01 가상 WAN을 선택합니다.

3. 연결에서 가상 네트워크 연결을 선택합니다.

4. 연결 추가를 선택합니다.

5. 연결 이름에 hub-spoke-01을 입력합니다.

6. 허브에 대해 Hub-01을 선택합니다.

7. 리소스 그룹에 대해 fw-manager-rg를 선택합니다.

8. 가상 네트워크에 대해 Spoke-01을 선택합니다.

9. 만들기를 실행합니다.

10. 위의 4~9단계를 반복하여 다른 유사한 연결을 만들되, hub-spoke-02라는 연결 이름을 사용하여 Spoke-02 가상

네트워크에 연결합니다.

1. Azure Portal 오른쪽 상단에 있는 Cloud Shell 아이콘을 선택합니다. 필요한 경우 셸을 구성합니다.

- PowerShell을 선택합니다.

- 스토리지 계정이 필요하지 않음과 구독을 선택한 다음 적용을 선택합니다.

- 터미널이 생성되고 프롬프트가 표시될 때까지 기다립니다.

2. Cloud Shell 창의 도구 모음에서 파일 관리 아이콘을 선택하고 드롭다운 메뉴에서 업로드를 선택한

후 FirewallManager.json 및 FirewallManager.parameters.json 파일을 소스 폴더 F:\Allfiles\Exercises\M06에서

Cloud Shell 홈 디렉토리로 하나씩 업로드합니다.

3. 다음 ARM 템플릿을 배포하여 이 연습에 필요한 VM을 만듭니다.

| $RGName = "fw-manager-rg" New-AzResourceGroupDeployment -ResourceGroupName $RGName -TemplateFile FirewallManager.json -TemplateParameterFile FirewallManager.parameters.json |

4. 배포가 완료되면 Azure Portal 홈페이지로 이동한 다음 가상 머신을 선택합니다.

5. Srv-workload-01의 개요 페이지에서 오른쪽 창의 네트워킹 섹션 아래에 있는 개인 IP 주소(예: 10.0.1.4)를 기록해

둡니다.

6. Srv-workload-02의 개요 페이지에서 오른쪽 창의 네트워킹 섹션 아래에 있는 개인 IP 주소(예: 10.1.1.4)를 기록해 둡니다.

1. Azure Portal 홈페이지에서 Firewall Manager를 선택합니다.

- Firewall Manager 아이콘이 홈페이지에 표시되지 않으면 모든 서비스를 선택합니다. 그런 다음 검색 상자에

firewall manager를 입력하고 Firewall Manager가 표시되면 선택합니다.

2. Firewall Manager의 개요 페이지에서 Azure Firewall 정책 보기를 선택합니다.

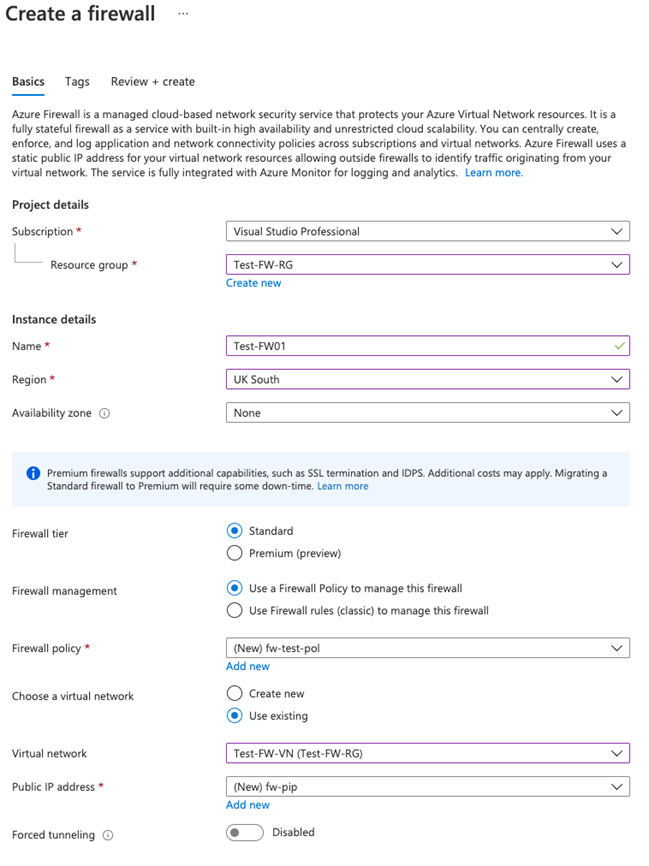

3. Azure Firewall 정책 만들기를 선택합니다.

4. 리소스 그룹에서 fw-manager-rg를 선택합니다.

5. 정책 세부 정보에서 이름에 대해 Policy-01을 입력합니다.

6. 지역에서 지역을 선택합니다.

7. 가격 책정 계층에서 표준을 선택합니다.

8. 다음: DNS 설정을 선택합니다.

9. 다음: TLS 검사(미리 보기) 를 선택합니다.

10. 다음: 규칙을 선택합니다.

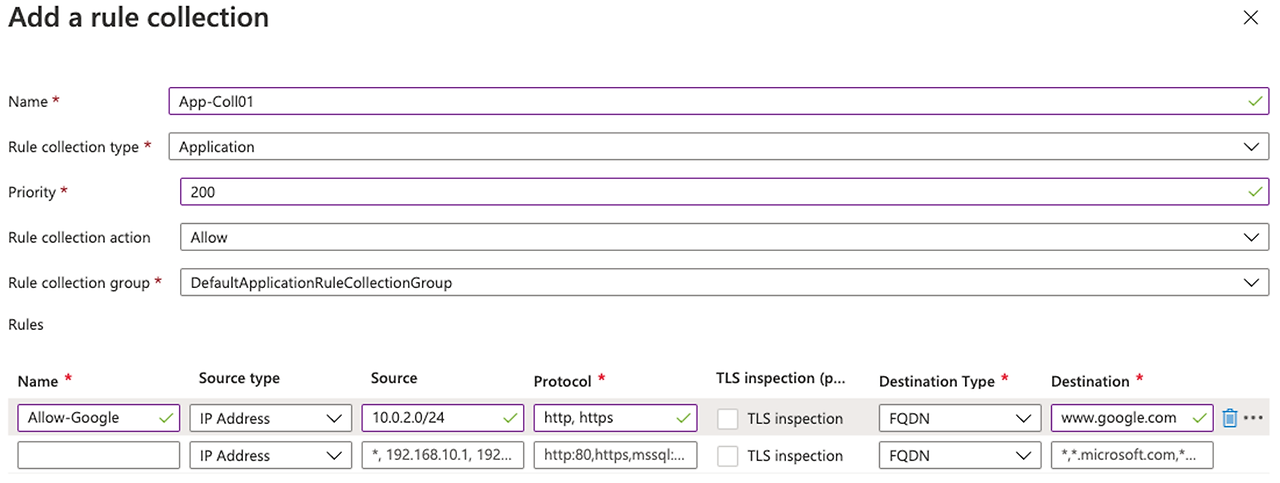

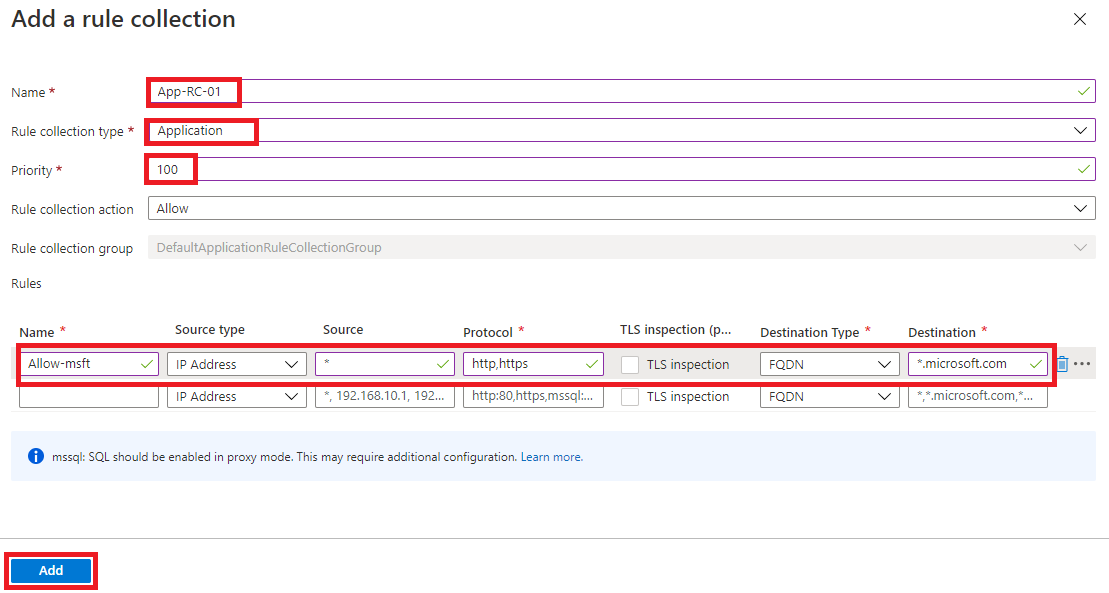

11. 규칙 탭에서 규칙 컬렉션 추가를 선택합니다.

12. 규칙 컬렉션 추가 페이지에서 이름에 App-RC-01을 입력합니다.

13. 규칙 컬렉션 유형에 대해 애플리케이션을 선택합니다.

14. 우선 순위에 대해 100을 입력합니다.

15. 규칙 컬렉션 작업이 허용인지 확인합니다.

16. 규칙에서 이름에 Allow-msft를 입력합니다.

17. 원본 유형에 대해 IP 주소를 선택합니다.

18. 원본에 대해 *를 입력합니다.

19. 프로토콜에 대해 http,https를 입력합니다.

20. 대상 유형이 FQDN인지 확인합니다.

21. 대상에 대해 *.microsoft.com을 입력합니다.

22. 추가를 선택합니다.

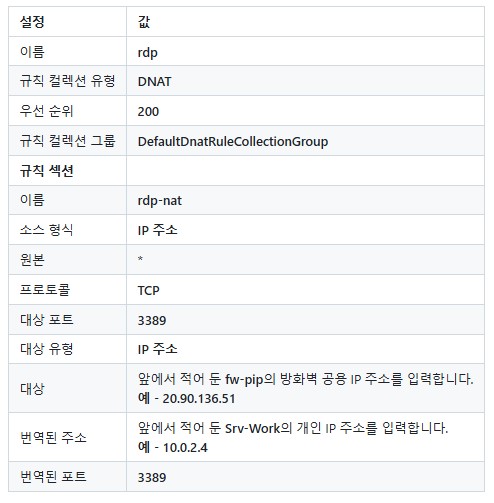

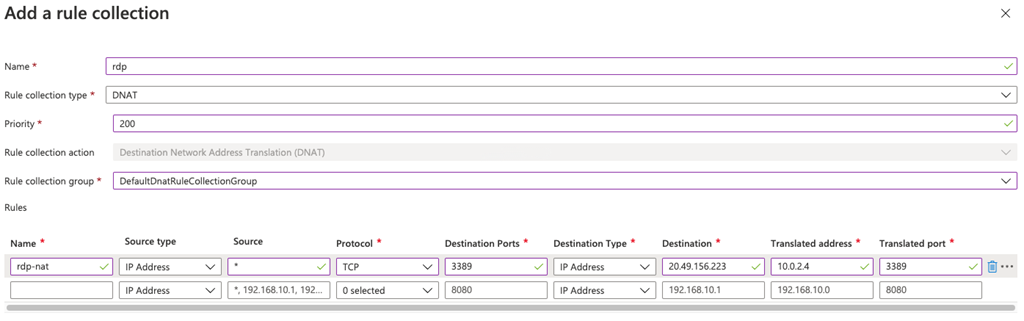

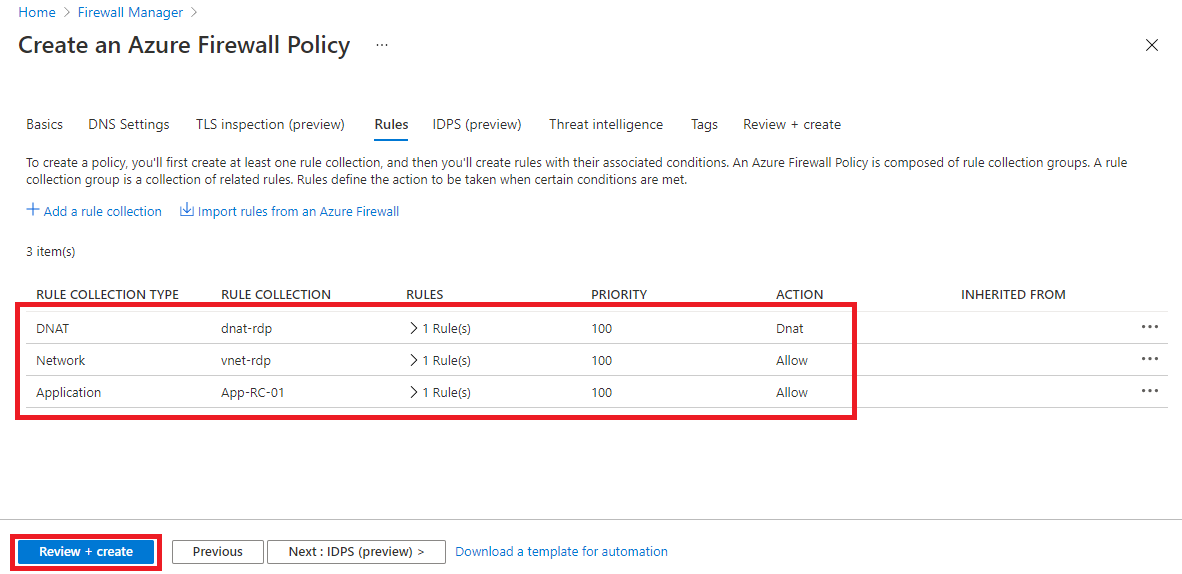

23. 원격 데스크톱을 Srv-workload-01 VM에 연결할 수 있도록 DNAT 규칙을 추가하려면 규칙 컬렉션 추가를 선택합니다.

24. 이름에 대해 dnat-rdp를 입력합니다.

25. 규칙 컬렉션 형식에 대해 DNAT를 선택합니다.

26. 우선 순위에 대해 100을 입력합니다.

27. 규칙에서 이름에 Allow-rdp를 입력합니다.

28. 원본 유형에 대해 IP 주소를 선택합니다.

29. 원본에 대해 *를 입력합니다.

30. 프로토콜의 경우 TCP를 선택합니다.

31. 대상 포트에 대해 3389를 입력합니다.

32. 대상 유형에 대해 IP 주소를 선택합니다.

33. 대상에 대해 앞에서 적어 둔 방화벽 가상 허브 공용 IP 주소(예: 51.143.226.18)를 입력합니다.

34. 번역된 주소에 대해 앞에서 적어 둔 Srv-workload-01의 개인 IP 주소(예: 10.0.1.4)를 입력합니다.

35. 변역된 포트에 대해 3389를 입력합니다.

36. 추가를 선택합니다.

37. Srv-workload-01에서 Srv-workload-02 VM으로 원격 데스크톱을 연결할 수 있도록 네트워크 규칙을 추가하려면 규칙 컬렉션 추가를 선택합니다.

38. 이름에 vnet-rdp를 입력합니다.

39. 규칙 컬렉션 형식에 대해 네트워크를 선택합니다.

40. 우선 순위에 대해 100을 입력합니다.

41. 규칙 컬렉션 작업에 대해 허용을 선택합니다.

42. 규칙에서 이름에 Allow-vnet을 입력합니다.

43. 원본 유형에 대해 IP 주소를 선택합니다.

44. 원본에 대해 *를 입력합니다.

45. 프로토콜의 경우 TCP를 선택합니다.

46. 대상 포트에 대해 3389를 입력합니다.

47. 대상 유형에 대해 IP 주소를 선택합니다.

48. 대상에 대해 앞에서 적어 둔 Srv-workload-02에 대한 개인 IP 주소(예: 10.1.1.4)를 입력합니다.

49. 추가를 선택합니다.

50. 이제 세 개의 규칙 컬렉션이 나열됩니다.

51. 검토 + 만들기를 선택합니다.

52. 만들기를 선택합니다.

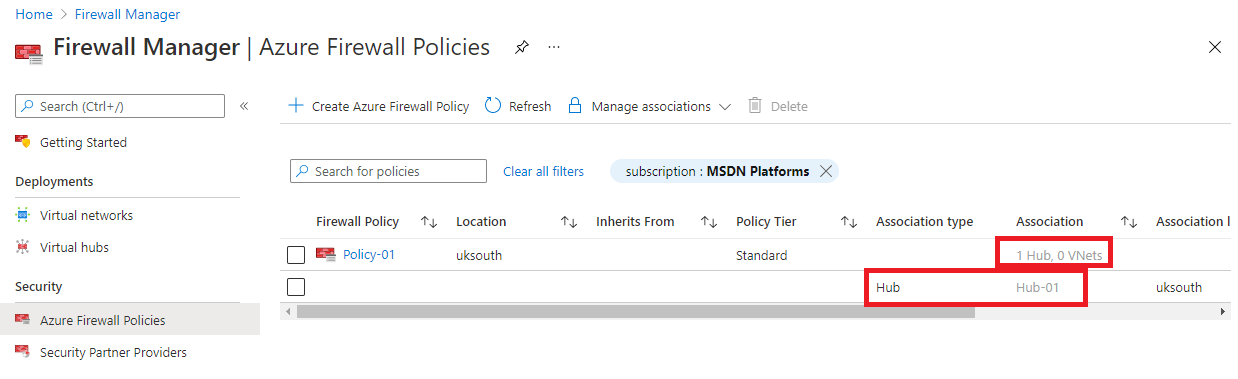

ㅁ 작업 6: 방화벽 정책 연결

1. Azure Portal 홈페이지에서 Firewall Manager를 선택합니다.

- Firewall Manager 아이콘이 홈페이지에 표시되지 않으면 모든 서비스를 선택합니다. 그런 다음 검색 상자

에 firewall manager를 입력하고 Firewall Manager가 표시되면 선택합니다.

2. Firewall Manager의 보안에서 Azure Firewall 정책을 선택합니다.

3. Policy-01에 대한 확인란을 선택합니다.

4. 연결 관리>허브 연결을 선택합니다.

5. Hub-01에 대한 확인란을 선택합니다.

6. 추가를 선택합니다.

7. 정책이 연결되면 새로 고침을 선택합니다. 연결이 표시됩니다.

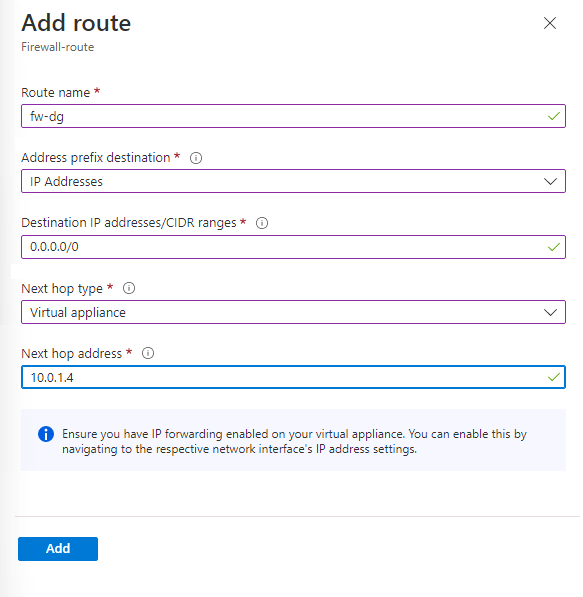

1. Firewall Manager에서 가상 허브를 선택합니다.

2. Hub-01을 선택합니다.

3. 설정에서 보안 구성을 선택합니다.

4. 인터넷 트래픽에서 Azure Firewall을 선택합니다.

5. 프라이빗 트래픽에서 Azure Firewall을 통해 보내기를 선택합니다.

6. 저장을 선택합니다.

7. 작업을 완료하는 데 몇 분 정도 걸립니다.

8. 구성이 완료되면 인터넷 트래픽 및 프라이빗 트래픽 아래에서 허브-스포크 연결 모두에 대해 Azure Firewall로 보호 됨이 표시되는지 확인합니다.

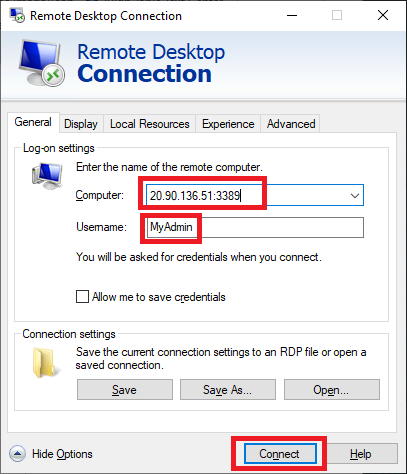

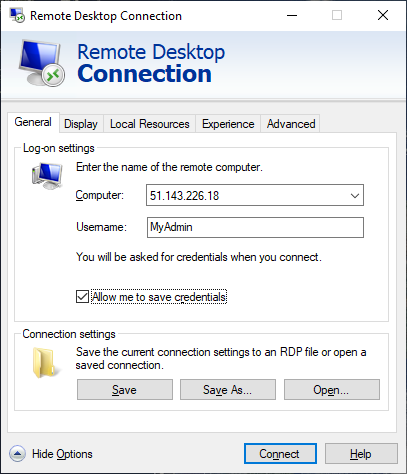

1. PC에서 원격 데스크톱 연결을 엽니다.

2. 컴퓨터 상자에 방화벽의 공용 IP 주소(예: 51.143.226.18)를 입력합니다.

3. 옵션 표시를 선택합니다.

4. 사용자 이름 상자에 TestUser를 입력합니다.

5. 연결을 선택합니다.

6. 사용자 인증 정보 입력 대화 상자에서 배포 시 제공한 암호를 사용하여 Srv-workload-01 서버 가상 머신에 로그인

합니다.

7. 확인을 선택합니다.

8. 인증서 메시지에서 예를 선택합니다.

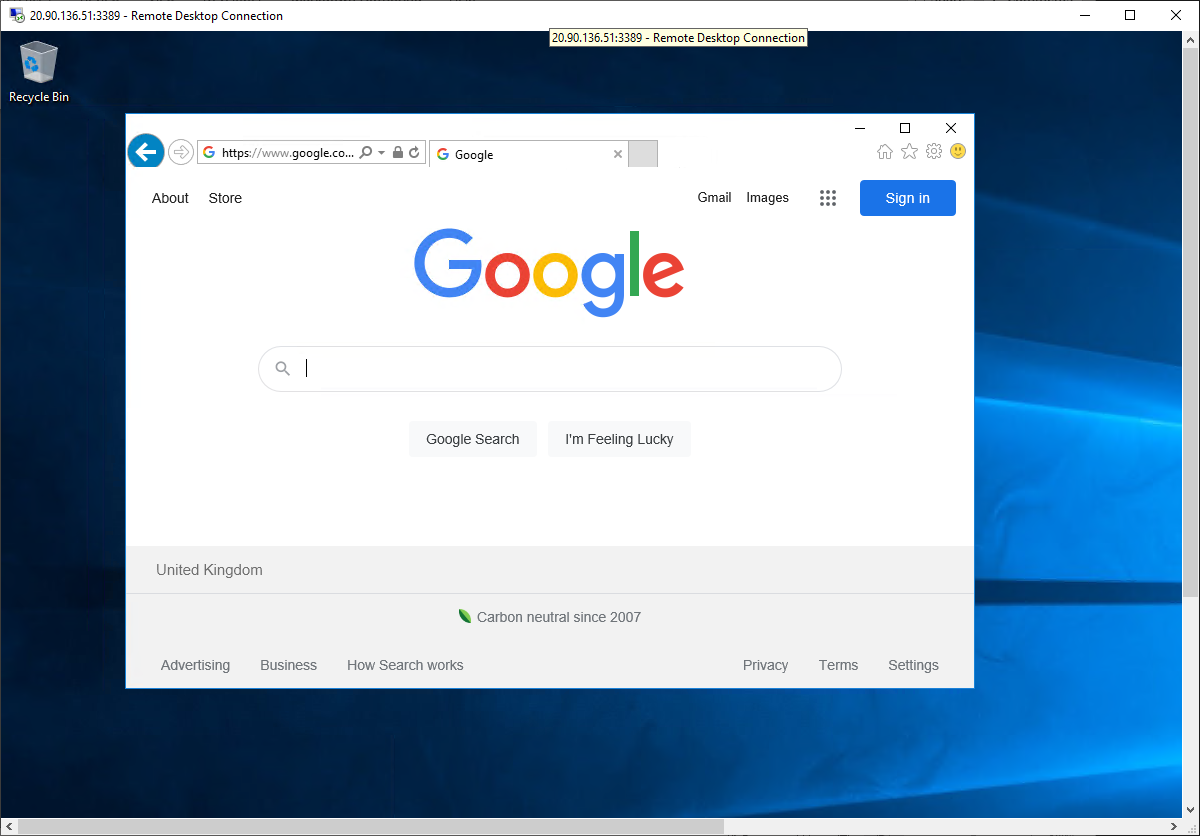

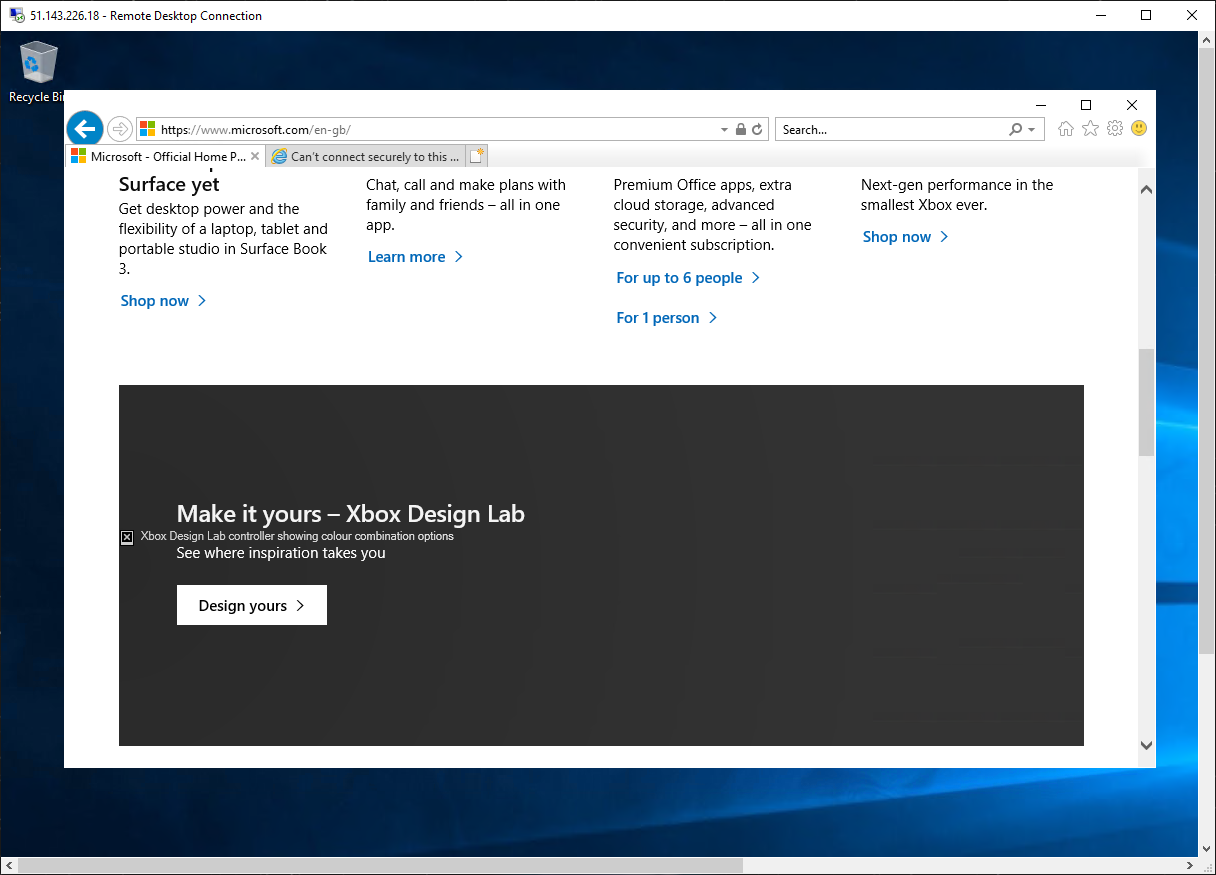

9. Internet Explorer를 열고 Internet Explorer 11 설정 대화 상자에서 확인을 선택합니다.

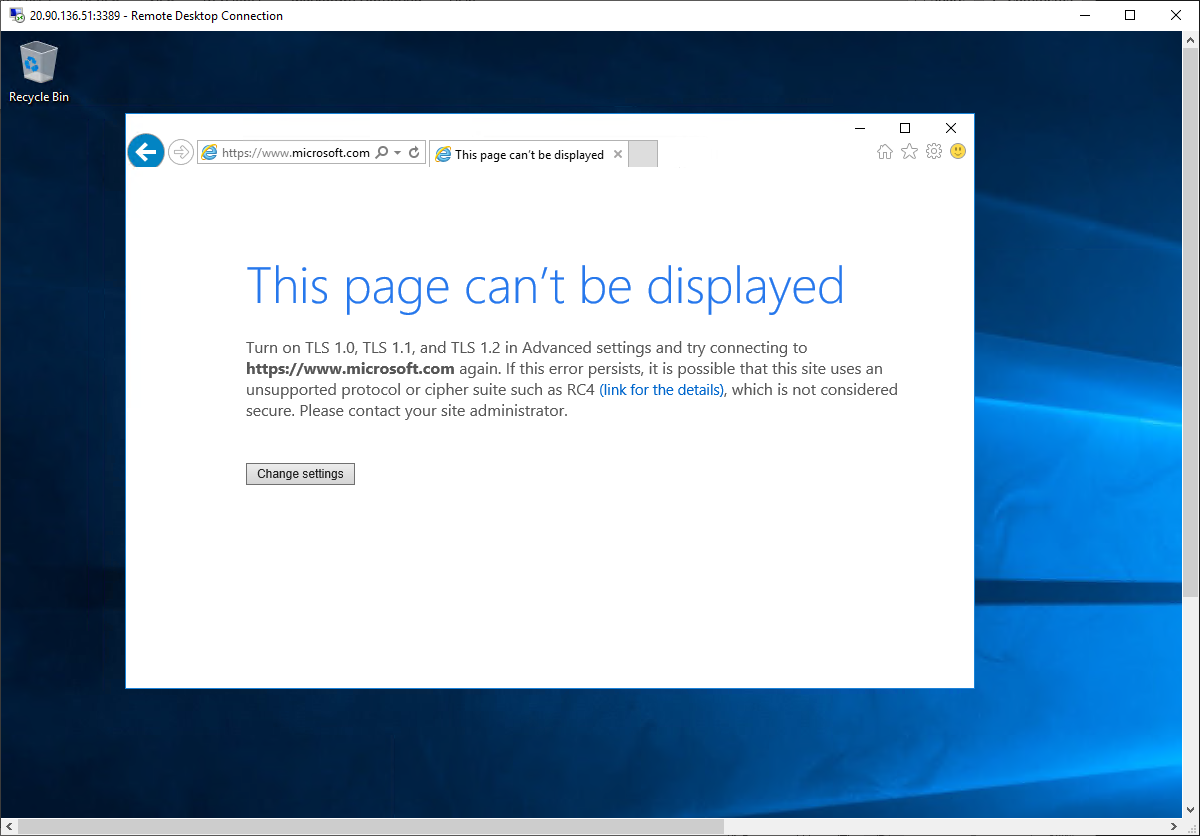

10. https:// <www.microsoft.com> 으로 이동합니다.

11. 보안 경고 대화 상자에서 확인을 선택합니다.

12. Internet Explorer 보안 경고가 나타나면 닫기를 선택합니다.

13. Microsoft 홈페이지가 표시됩니다.

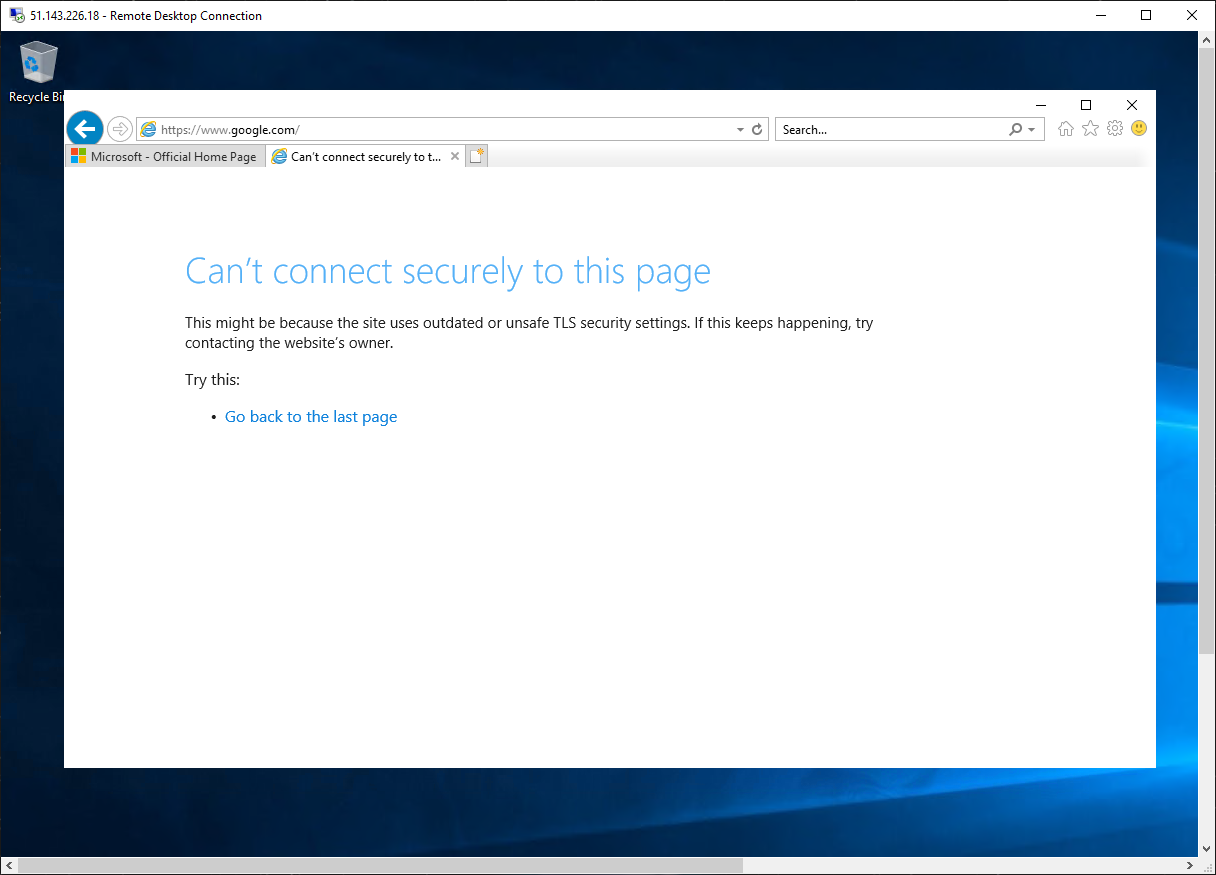

14. https:// <www.google.com> 으로 이동합니다.

15. 방화벽에서 차단해야 합니다.

16. 허용된 하나의 FQDN에 연결할 수 있지만 다른 모든 것으로부터 차단된다는 것을 확인했습니다.

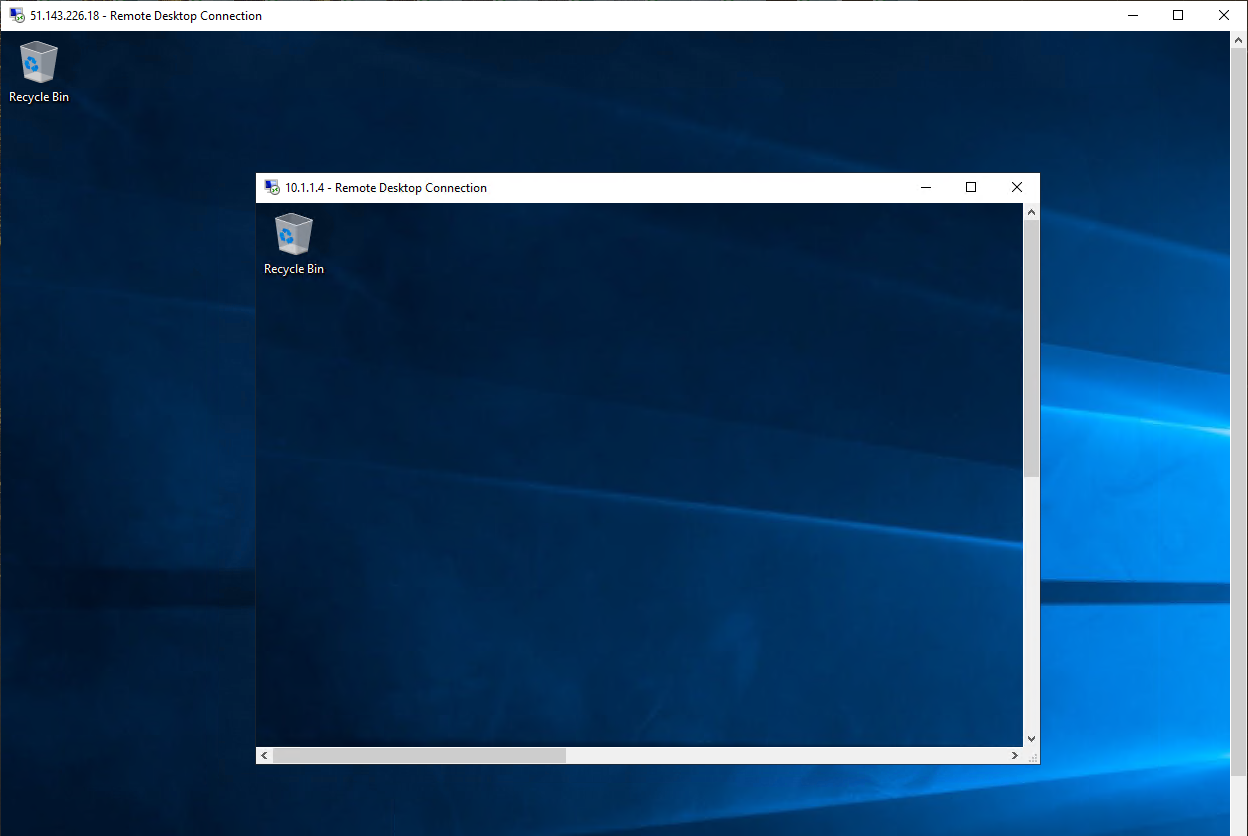

1. Srv-workload-01 RDP 세션에 로그인하는 동안 이 원격 컴퓨터에서 원격 데스크톱 연결을 엽니다.

2. 컴퓨터 상자에 Srv-workload-02의 개인 IP 주소(예: 10.1.1.4)를 입력합니다.

3. 사용자 인증 정보 입력 대화 상자에서 사용자 이름 TestUser와 배포 중에 제공한 암호를 사용하여 Srv-workload-

02 서버에 로그인합니다.

4. 확인을 선택합니다.

5. 인증서 메시지에서 예를 선택합니다.

6. 한 서버에서 다른 가상 네트워크에 있는 다른 서버로 원격 데스크톱을 연결한 후 방화벽 네트워크 규칙이 작동하는 것을 확인했습니다.

7. 두 RDP 세션을 모두 닫고 연결을 끊습니다.

1. Azure Portal의 Cloud Shell 창에서 PowerShell 세션을 엽니다.

2. 다음 명령을 실행하여 이 모듈의 랩 전체에서 만든 모든 리소스 그룹을 삭제합니다.

| Remove-AzResourceGroup -Name 'fw-manager-rg' -Force -AsJob |

'클라우드' 카테고리의 다른 글

| Azure 가상 네트워크 서비스 엔드포인트로 PaaS 리소스에 대한 네트워크 액세스 제한 (실습) (0) | 2024.11.26 |

|---|---|

| Azure Portal을 사용하여 가상 네트워크에서 DDoS 보호 구성 (실습) (0) | 2024.11.25 |

| Azure Portal을 사용하여 Azure Firewall 배포 및 구성 (실습) (0) | 2024.11.25 |

| Azure Application Gateway 배포 (실습) (2) | 2024.11.07 |

| Azure Portal을 사용하여 Traffic Manager 프로필 만들기 (실습) (1) | 2024.11.06 |