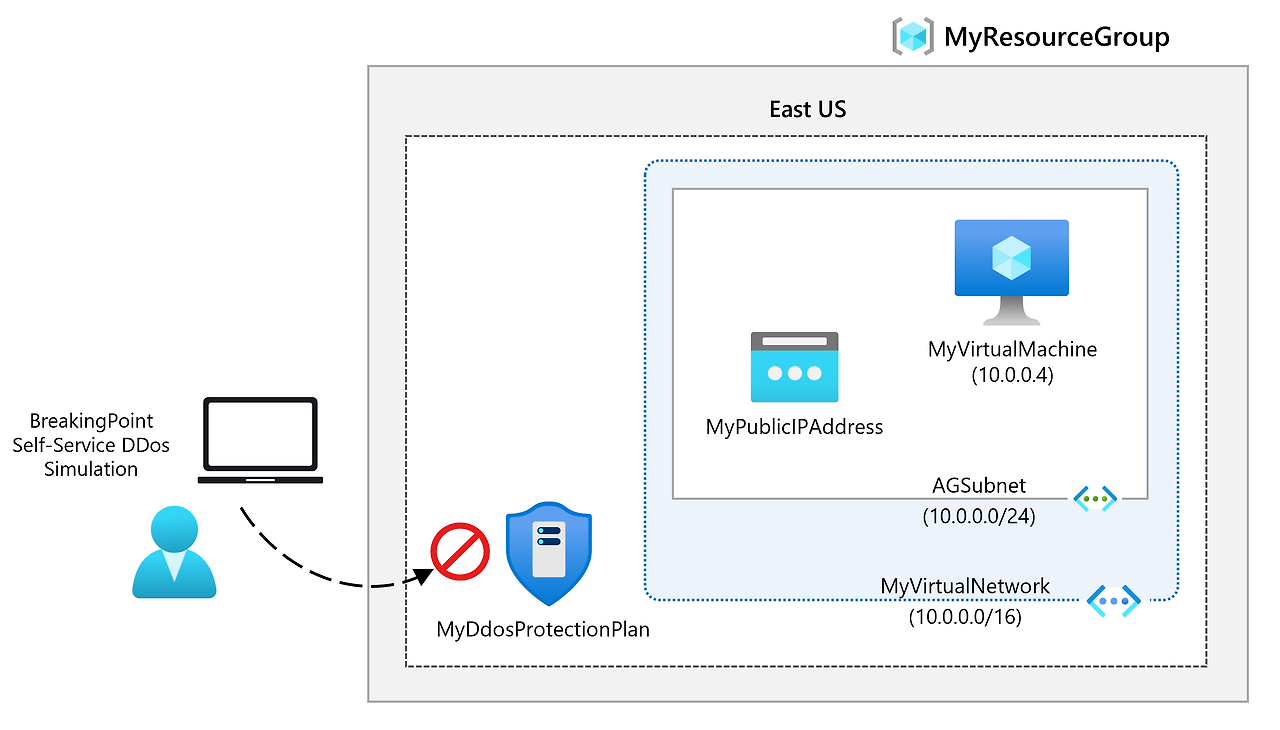

ㅁ 연습 시나리오

- 작업 1: 리소스 그룹 만들기

- 작업 2: DDoS 보호 계획 만들기

- 작업 3: 새 가상 네트워크에서 DDoS Protection을 사용하도록 설정

- 작업 4: DDoS 원격 분석 구성

- 작업 5: DDoS 진단 로그 구성

- 작업 6: DDoS 경고 구성

- 작업 7: 시뮬레이션 파트너와 함께 테스트

1. Azure 계정에 로그인

2. Azure Portal 홈페이지에서 리소스 그룹을 선택합니다.

3. 만들기를 선택합니다.

4. 기본 사항 탭의 리소스 그룹에 MyResourceGroup을 입력합니다.

5. 지역에서 미국 동부를 선택합니다.

6. 검토 + 만들기를 선택합니다.

7. 만들기를 선택합니다.

1. Azure Portal 홈페이지에서 검색 상자에 DDoS를 입력한 다음, DDoS 보호 계획이 표시되면 선택합니다.

2. + 만들기를 선택합니다.

3. 기본 사항 탭의 리소스 그룹 목록에서 방금 만든 리소스 그룹을 선택합니다.

4. 인스턴스 이름 상자에 MyDdoSProtectionPlan을 입력한 다음, 검토 + 만들기를 선택합니다.

5. 만들기를 선택합니다.

1. Azure Portal 홈페이지에서 리소스 만들기를 선택하고, 검색 상자에 Virtual Network를 입력한 다음, Virtual

Network가 표시되면 선택합니다.

2. Virtual Network 페이지에서 생성를 선택합니다.

3. 기본 사항 탭에서 이전에 만든 리소스 그룹을 선택합니다.

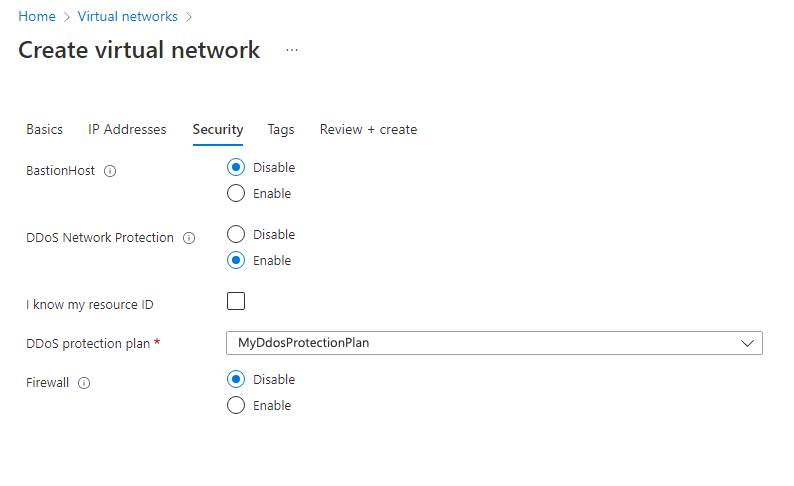

4. 이름 상자에 MyVirtualNetwork를 입력한 다음, 보안 탭을 선택합니다.

5. 보안 탭의 DDoS 네트워크 보호 옆에서 사용을 선택합니다.

6. DDoS 보호 계획 드롭다운 목록에서 MyDdosProtectionPlan을 선택합니다.

7. 검토 + 만들기를 선택합니다.

8. 만들기를 선택합니다.

1. Azure Portal 홈페이지에서 리소스 만들기를 선택하고, 검색 상자에 공용 IP를 입력한 다음, 공용 IP 주소가 표시되면

선택합니다.

2. 공용 IP 주소 페이지에서 만들기를 선택합니다.

3. 공용 IP 주소 만들기 페이지의 SKU 아래에서 표준을 선택합니다.

4. 이름 상자에 MyPublicIPAddress를 입력합니다.

5. IP 주소 할당 아래에서 정적을 선택합니다.

6. DNS 이름 레이블에 mypublicdnsxx를 입력합니다(xx에는 고유한 사용자 이니셜 입력).

7. 만들기를 실행합니다.

8. 원격 분석을 설정하려면 Azure 홈페이지로 이동하여 모든 리소스를 선택합니다.

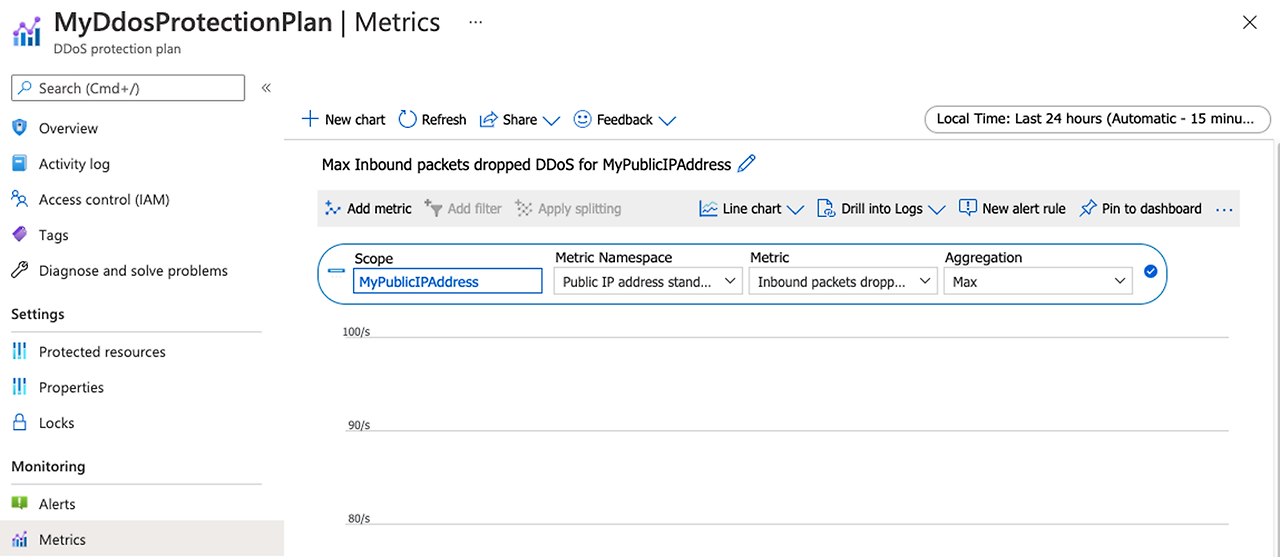

9. 리소스 목록에서 MyDdosProtectionPlan을 선택합니다.

10. 모니터링 아래에서 메트릭을 선택합니다.

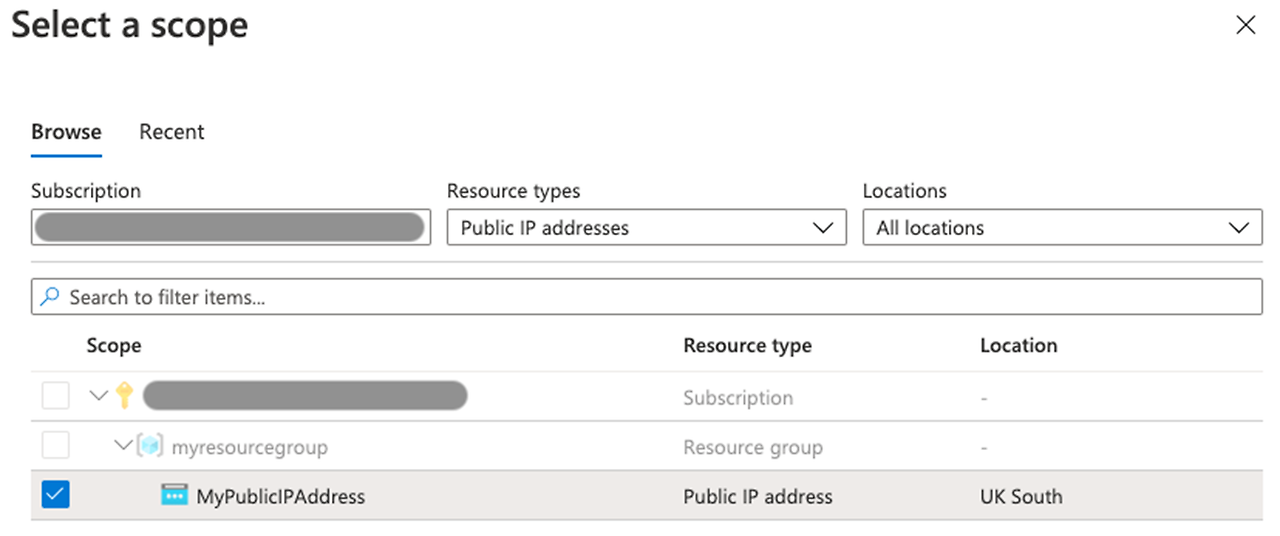

11. 범위 상자를 선택하고 MyPublicIPAddress 옆에 있는 확인란을 선택합니다.

12. 적용을 선택합니다.

13. 메트릭 상자에서 Inbound packets dropped DDoS를 선택합니다.

14. 집계 상자에서 최댓값을 선택합니다.

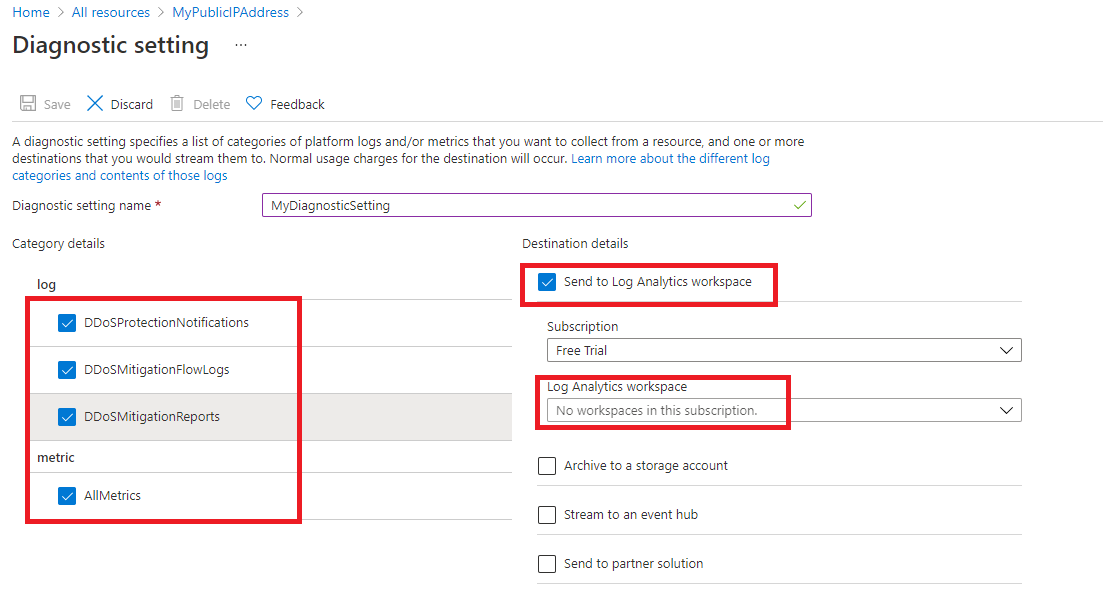

1. Azure 홈페이지에서 모든 리소스를 선택합니다.

2. 리소스 목록에서 MyPublicIPAddress를 선택합니다.

3. 모니터링 아래에서 진단 설정을 선택합니다.

4. 진단 설정 추가를 선택합니다.

5. 진단 설정 페이지의 진단 설정 이름 상자에 MyDiagnosticSetting을 입력합니다.

6. 범주 세부 정보에서 3개의 로그 확인란 모두와 AllMetrics 확인란을 선택합니다.

7. 대상 세부 정보에서 Log Analytics 작업 영역에 보내기 확인란을 선택합니다. 여기에서 기존 Log Analytics 작업 영역

을 선택할 수 있지만 진단 로그에 대한 대상을 아직 설정하지 않았으므로, 설정을 입력하고 이 연습의 다음 단계에서

삭제하겠습니다.

8. 일반적으로 이제 저장을 선택하여 진단 설정을 저장할 수 있습니다. 그러나 아직 설정 구성을 완료할 수 없기 때문에

이 옵션은 회색으로 표시됩니다.

9. 취소를 선택하고 예를 선택합니다.

1. Azure Portal 홈페이지에서 리소스 만들기를 선택하고, 검색 상자에 가상 머신을 입력한 다음, 가상 머신이 표시되면 선

택합니다.

2. 가상 머신페이지에서 만들기를 선택합니다.

3. 기본 사항 탭에서 아래 표의 정보를 사용하여 새 VM을 만듭니다.

4. 검토 + 만들기를 선택합니다.

5. 만들기를 선택합니다.

6. 새 키 쌍 생성 대화 상자에서 프라이빗 키 다운로드 및 리소스 만들기를 선택합니다.

7. 프라이빗 키를 저장합니다.

8. 배포가 완료되면 리소스로 이동을 선택합니다.

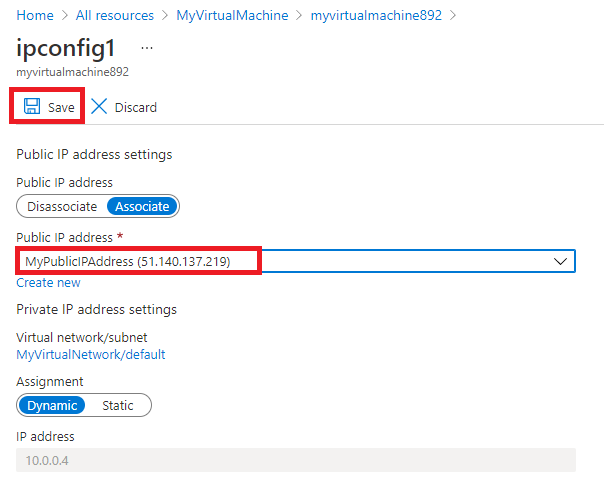

1. 새 가상 머신의 개요 페이지에 있는 설정 아래에서 네트워킹을 선택합니다.

2. 네트워크 인터페이스 옆에서 myvirtualmachine-nic를 선택합니다. nic의 이름이 다를 수 있습니다.

3. 설정에서 IP 구성을 선택합니다.

4. ipconfig1을 선택합니다.

5. 공용 IP 주소 목록에서 MyPublicIPAddress를 선택합니다.

6. 저장을 선택합니다.

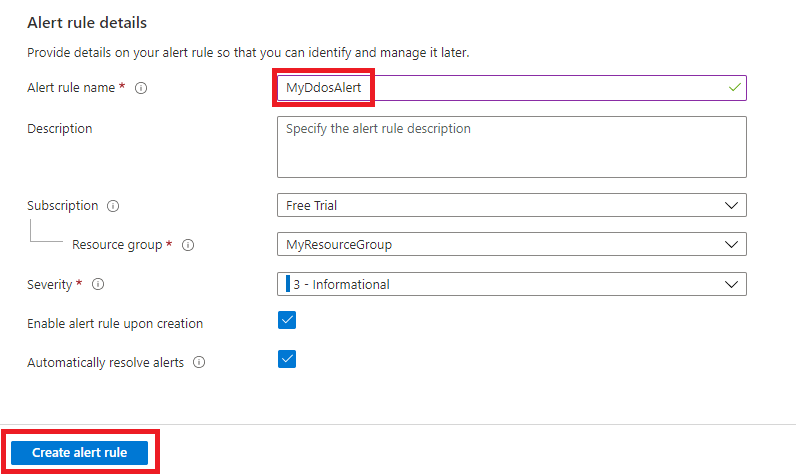

1. Azure 홈페이지에서 모든 리소스를 선택합니다.

2. 리소스 목록에서 MyPublicIPAddress를 선택합니다.

3. 모니터링에서 경고를 선택합니다.

4. 경고 규칙 만들기를 선택합니다.

5. 경고 규칙 만들기 페이지의 범위 아래에서 리소스 편집을 선택합니다.

6. 신호 이름으로 DDoS 공격을 받고 있는지 여부를 선택합니다.

7. 경고 논리에서 연산자 설정을 찾아 크거나 같음을 선택합니다.

8. 임계값에 1을 입력합니다(공격을 받고 있음을 의미).

9. 세부 정보 탭으로 이동하여 경고 규칙 이름을 선택하고 MyDdosAlert를 입력합니다.

10. 경고 규칙 만들기를 선택합니다.

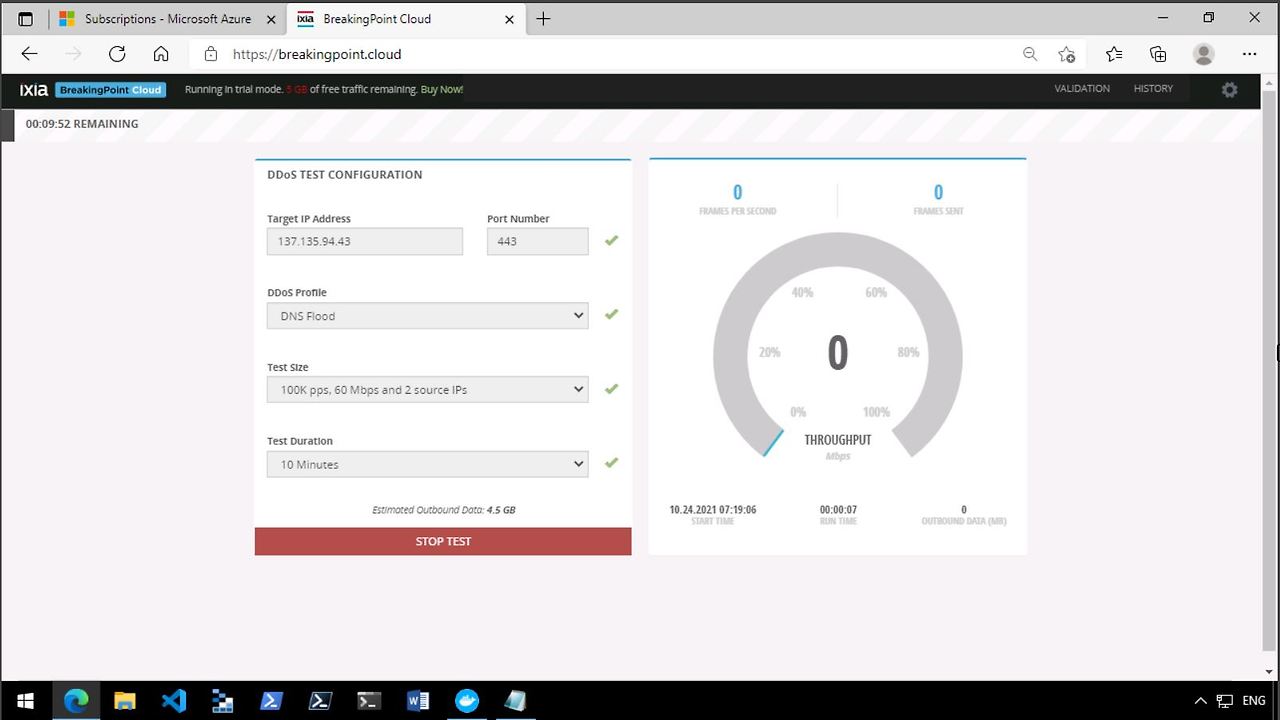

1. Azure DDoS 시뮬레이션 테스트 정책 검토

2. 승인된 테스트 파트너를 사용하여 DDoS 테스트 공격을 구성합니다. BreakingPoint Cloud를 사용하여 테스트하는 경

우 아래 스크린샷의 설정을 사용해야 하지만(평가판 계정에서는 100k pps 테스트 크기를 선택해야 할 수 있음) 대상

IP 주소 상자

에서 고유한 MyPublicIPAddress 리소스의 IP 주소(예: 51.140.137.219)를 지정합니다.

3. Azure Portal 홈페이지에서 모든 리소스를 선택합니다.

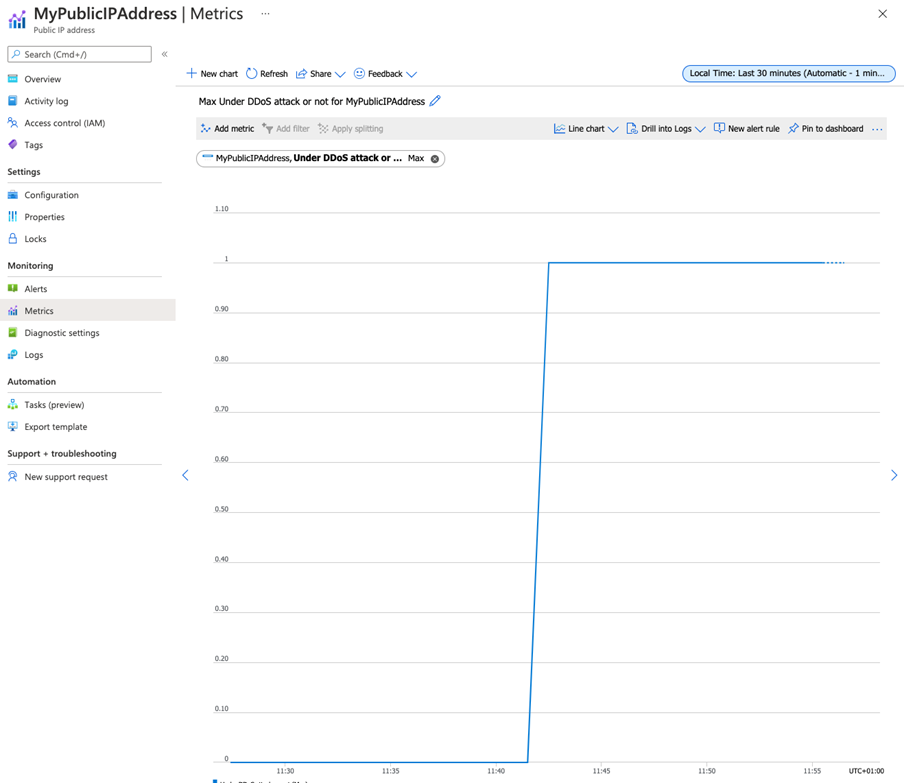

4. 리소스 목록에서 MyPublicIPAddress 리소스를 선택한 다음 모니터링 아래에서 메트릭을 선택합니다.

5. 메트릭 상자의 목록에서 Under DDoS attack or not(DDoS 공격 진행 여부)을 선택합니다.

6. 이제 DDoS 공격이 발생한 것을 볼 수 있습니다. 결과가 표시되는 데 10분이 걸릴 수 있습니다.

리소스 정리

1. Azure Portal의 Cloud Shell 창에서 PowerShell 세션을 엽니다.

2. 다음 명령을 실행하여 이 모듈의 랩 전체에서 만든 모든 리소스 그룹을 삭제합니다.

| Remove-AzResourceGroup -Name 'MyResourceGroup' -Force -AsJob |

'클라우드' 카테고리의 다른 글

| Azure PowerShell을 사용하여 Azure 프라이빗 엔드포인트 만들기 (실습) (0) | 2024.11.26 |

|---|---|

| Azure 가상 네트워크 서비스 엔드포인트로 PaaS 리소스에 대한 네트워크 액세스 제한 (실습) (0) | 2024.11.26 |

| Azure Firewall Manager를 사용하여 가상 허브 보호 (실습) (0) | 2024.11.25 |

| Azure Portal을 사용하여 Azure Firewall 배포 및 구성 (실습) (0) | 2024.11.25 |

| Azure Application Gateway 배포 (실습) (2) | 2024.11.07 |